Come proteggersi da virus e malware

Come difendersi

Per tutelarsi bisogna predisporre sul proprio computer:

- Un antivirus possibilmente acquistato e sempre aggiornato.

- Un software antimalware possibilmente acquistato e sempre aggiornato.

- Il firewall di Windows sempre attivato.

- La sicurezza che sul computer non siano installati programmi inutili e nocivi, come le toolbar o le estensioni per i browser Internet (Ask Toolbar e similari).

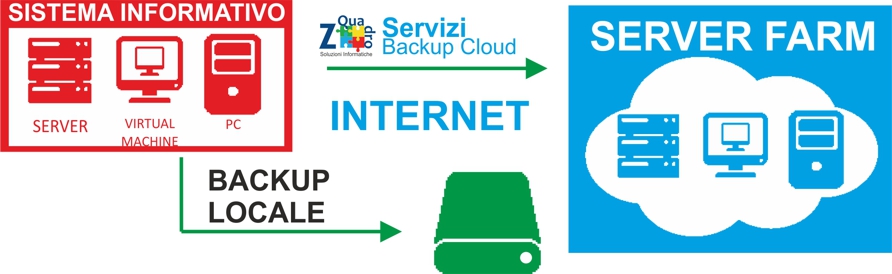

- L’esistenza di una copia di backup dei dati su un supporto normalmente disconnesso come un hard disk esterno o una pennetta USB. Tale supporto deve essere connesso al computer per il tempo strettamente necessario alla creazione o all’aggiornamento del backup.

Se utilizzi un sistema di Cloud come Dropbox, tieni bene in mente che se i tuoi files vengono crittografati da un malware, vengono poi sincronizzati con il Cloud. Se ti compare quindi una richiesta di riscatto simile a quella di CTB-Locker disconnetti immediatamente il computer da Internet, per tutelare i files sul server cloud. - 6. Controllo periodico dei Backup

- Un atteggiamento consapevole nell’utilizzo del computer, che presti la dovuta attenzione alle operazioni effettuate, che eviti distrazioni durante l’utilizzo dell’email e che non porti l’utente a scaricare programmi da Internet senza averne controllato attentamente la fonte.

Non mi stancherò mai di dirlo: i dati sul computer sono i tuoi. Proteggili. Sempre.

Considerazioni aggiuntive

L’infezione del malware Cryptolocker è stata debellata senza danni per il mio cliente grazie alla presenza di backup disconnessi, al momento dell’attivazione del malware, dal sistema. Senza questi backup, i files sarebbero stati irrecuperabili ed il danno sarebbe stato ingente.

La presenza di un backup sicuro è presupposto fondamentale per l’integrità dei dati non solo di un ufficio, ma anche di un singolo utente che utilizza per scopi personali il proprio computer.

Pensa al tuo computer di casa. Per anni salvi le foto dei tuoi figli sull’hard disk. Per anni dimentichi di fare un backup. Poi succede il danno. L’hard disk si rompe. Il computer ti viene rubato. Cryptolocker crittografa tutti i tuoi files. Può succedere, e lo sai. Il recupero di un Hard Disk in un centro specializzato costa non meno di 1000 Euro. L’acquisto di un PC nuovo costa intorno ai 400 Euro. Il riscatto richiesto da Cryptolocker si aggira sui 500 Dollari.

Pensaci!

ATTENZIONE AL CONTENUTO DELLE E-MAIL:

- Passo 1. Verificare l’attendibilità del mittente della mail. Soprattutto il dominio della casella di posta. (es. info@zquadro.it è diverso da zquadro@fakemail.it Se è un vostro fornitore ma la mail vi desta qualche sospetto magari provate a contattarlo per sapere se veramente vi ha inoltrato quella mail. Attenzione comunque che anche se la mail ha come mittente un indirizzo a voi noto potrebbe non essere stata spedita dal reale possessore di tale indirizzo!

- Passo 2. Verificare bene la grammatica della mail. Spesso questo tipo di mail è scritta in un italiano scorretto e sgrammaticato. Fate attenzione.

- Passo 3. Non aprite allegati di cui non siete sicuri. Soprattutto se hanno una doppia estensione (es. .pdf .exe). Il virus per infettare il computer si nasconde sotto le false sembianze di un altro file. Ad esempio una bolla in PDF. Non aprire allegati .zip.

- Passo 4. Occhio ai link contenuti nelle mail. Possono condurvi a siti web da dove scaricate il virus. Fate molta attenzione, è sufficiente passare con il cursore sopra al link per capire dove porta. Se non vi sentite sicuri evitate!

- Passo 5. Se avete un dubbio, anche minimo, nei confronti di una email chiedete ad un vostro collega esperto o meglio al sistemista aziendale.

La minaccia di cryptolocker è difficile da prevenire con i soli software antivirus in quanto cambia molto velocemente di giorno in giorno.

Zquadro srl, grazie alla sua esperienza in campo sistemistico è in grado di dimensionare una serie di soluzioni in grado di limitare il pericolo di infezione da virus Criptolocker.

La protezione proattiva della rete tuttavia non è in grado al 100% di evitare che questi virus entrino nella nostra azienda. Il backup perciò diventa il fondamentale alleato per un ripristino della situazione precedente l’infezione. Tuttavia il ripristino del backup richiede un’enorme mole di tempo e fermo macchina. Se ritieni che la tua azienda non sia completamente al sicuro non esitare a contattarci per dimensionare correttamente la soluzione che più si addice alla vostra situazione!